美國清醒汽車雖然已打造出世界上最高效率的電動車,但該品牌仍希望能提升其領先的地位。Porsche保時捷汽車為了提升其電動車的續航里程,選用了二速變速箱系統,而根據外電報導指出,Lucid似乎也要使用類似的技術,進一步提升旗下電動車的效能。

Porsche表示Taycan電動轎跑搭載的二速變速箱能堤供更高加速力道並保高效率及功率儲備,其第一檔主要是用於Sport運動與Sport Plus運動升級模式,有助於靜止起步。齒比較長的第二檔能達到更高的極速,並在高速行駛時保有再加速動力。

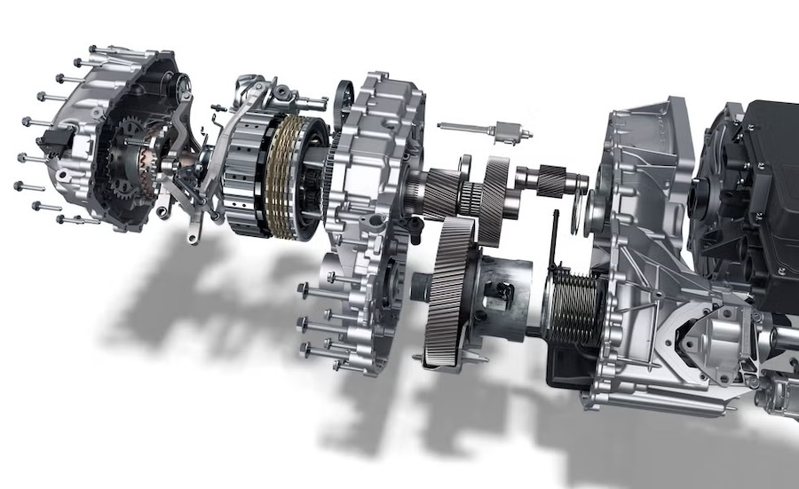

Lucid的新驅動單元系統透過外殼兩端的兩個獨立的行星齒輪組,讓電動馬達的速度從每分鐘數萬轉降至輪速,這使得馬達和變速箱可同軸佈置,從而減少了驅動單元的尺寸和重量。Lucid於2023年申請並於最近獲得的一項專利提供了該系統部分資訊。目前可以確定的是,該系統在同軸驅動單元的兩側使用一個或多個行星齒輪組來實現兩個檔位。Lucid和供應商表示,該系統可提升5%左右的整體效率,但這將取決於駕駛的方式與路況。

Lucid執行長Peter Rawlinson在最近的一次採訪中表示,該團隊希望旗下車款達到每千瓦小時行駛6英里的目標。目前效率最高的Lucid Air每千瓦小時大約可行駛5英里,若以一輛搭載100kWh電池組的車輛來計算,其續航里程與充電速度都會有有很大差異。

Lucid即將要推出旗下首款電動SUV休旅車型Gravity,而該品牌接著還將推出另一款中型車。除了以上兩款新車之外,計畫改款Lucid Air轎車也都可能搭載搭載Lucid全新開發的兩速變速箱。當然這只是猜測而以,確切情況還要等到Lucid正式公佈。

原文轉載來自:來源連結