(中央社記者黎建忠高雄27日電)國家運動科學中心成立週年,今天舉行慶祝活動及論壇。運科中心執行長黃啟煌在致詞時表示,這一年來從無到有確實很不容易,也要特別感謝國訓中心的大力支持。

國家運動科學中心從去年9月16日掛牌,今年1月1日正式成立,儘管還沒有專屬自己的辦公大樓,但在國訓中心的全力支持下,仍舊有效率地運轉了1年。

在週年的感恩記者會上,黃啟煌哽咽表示:「這一年來確實很不容易,感謝所有同仁的努力,也特別感謝國訓中心的全力相挺。」

黃啟煌回憶提到,運科中心剛成立的時候,就有許多長官、專家建議,要儘速用科技導入運科,建構自己的資料庫,這是運科中心未來運作的根本,「所以我們在今年7月先推出賽事飲食料理,客製化打造選手的飲食補充需求」。

在實務層面上,運科中心分別在射箭、射擊、田徑、桌球、拳擊等項目,實際運用運科技術幫助選手,像是射箭,委託國體大教授陳詩園,做出一套賽前訓練器材的校準及輔助訓練系統。

至於田徑項目,應用影像辨識技術,記錄跳遠選手每一次動作上的缺失和不同之處加以改進;另外,針對桌球的鄭怡靜、簡彤娟,拳擊的陳念琴、吳詩儀等人,進行自身和對手的情蒐,可以第一時間回饋給教練做賽前模擬戰術演練。

黃啟煌透露,拿下巴黎奧運女子拳擊金牌的林鬱婷,也是在運科中心的肌力測試下,發現她的搏擊能力堪稱世界頂尖,「也把這個結果告訴了她的外籍體能教練,在訓練課表上也可以持續加強」。

黃啟煌強調,為了讓外界更瞭解運科中心,也請人員發表了81篇運科的科普文章;明年將持續扮演好運科中心的角色,持續自行研發今年棒球12強備受好評的i-Pitch以及射箭機器人,讓選手有更多後勤支援。

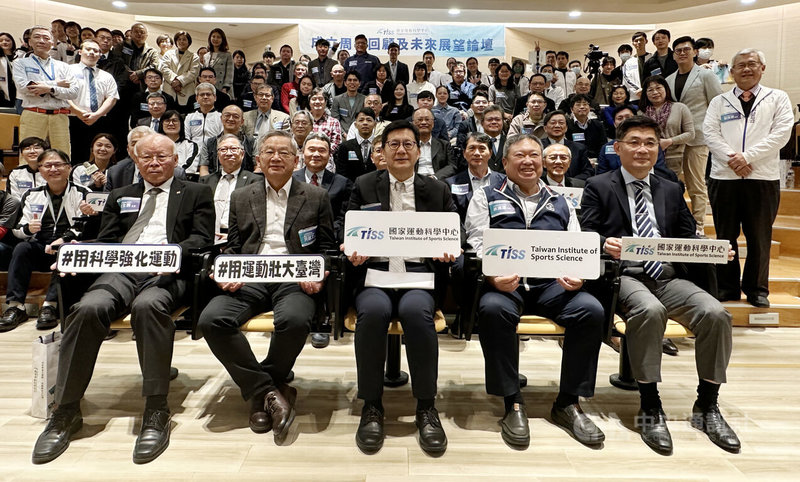

今天除了週年記者會,也舉辦「科技導入運科X運科普及全民運動」論壇,針對提升競技表現、促進全民健康、跨領域產業合作等3方面,邀請教育部政務次長張廖萬堅、中華奧會主席林鴻道、國科會主委吳誠文、運科中心董事長沈孟儒等人座談。(編輯:管中維)1131227

標題:運科中心成立週年 執行長黃啟煌哽咽謝國訓支持

聲明: 本文版權屬原作者。轉載內容僅供資訊傳遞,不涉及任何投資建議。如有侵權,請立即告知,我們將儘速處理。感謝您的理解。