記者陳芊秀/綜合報導

女星黃小柔婚後育有2子1女,近日在節目中透露,2014年得知懷孕時,正在拍偶像劇《終極X宿舍》,為了不影響拍攝進度,選擇隱瞞懷孕消息,但因劇中武打戲份繁多,導致經常出血。她驚吐某次因意外被藍心湄誤傷,出現大出血情況,更因此緊急送醫。

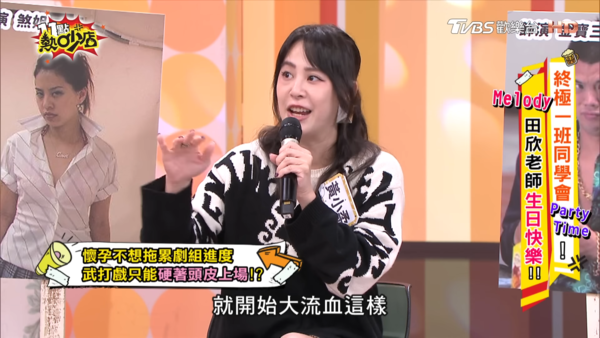

《11點熱吵店》在昨(15日)播出的節目中,找來「終極系列」劇的多位演員齊聚一堂,包括黃小柔、張皓明、謝和弦、五熊、蔡函岑及李姝妍等人,共同回憶拍戲往事。而黃小柔分享當年拍攝《終極X宿舍》,有一場戲中飾演媽媽的藍心湄需要出手揮打她,卻意外用外套的鍊子甩到她的孕肚。她當時雖然疼痛難忍,但仍強忍著完成拍攝,並不斷對肚中的寶寶喊話:「寶寶你要抓好,我不是故意的。」然而,拍攝結束後,她到廁所發現大出血被緊急送醫,所幸最後孩子平安無事,此事當時只有藍心湄知情。

這段經歷引發在場演員的共鳴,主持人Melody也深有感觸地表示:「拍戲就是這樣,非常害怕拖延別人的時間,絕對不能遲到或早退。而Melody也曾在 《終極一班》飾演老師田欣,隨後《終極一班》掀起人氣拍成系列劇。

標題:黃小柔驚曝懷孕期「被藍心湄誤傷」! 去廁所見大出血緊急送醫

聲明: 本文版權屬原作者。轉載內容僅供資訊傳遞,不涉及任何投資建議。如有侵權,請立即告知,我們將儘速處理。感謝您的理解。